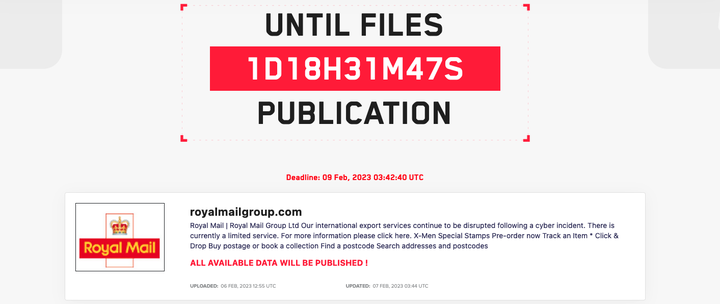

2023年1月,英國皇家郵政遭LockBit勒索組織攻擊,致使包裹和信件的國際運輸陷入停頓;

2023年2月,Medusa勒索組織在其暗網數據泄露站點的受害者名單中添加了中國石油(印尼公司),并索要40萬美元用以刪除數據;

2023年7月,LockBit勒索組織對臺積電進行了網絡攻擊,并索要7000萬美元贖金;

2023年11月,勒索軟件組織 BlackCat將臺灣中國石化添加到其Tor泄露網站的受害者名單中,泄露的數據大小為 41.9GB;

……

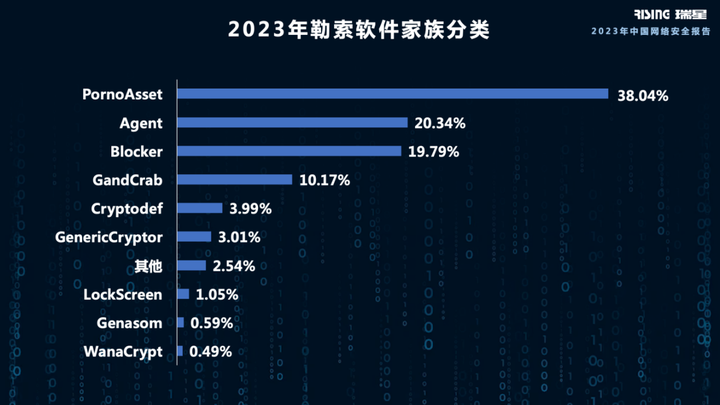

圖:2023年勒索軟件家族分類

在瑞星公司發布的《2023中國網絡安全報告》中顯示,報告期內瑞星“星核”平臺共截獲勒索軟件樣本65.59萬個,比2022年上漲了13.24%;感染次數為19.68萬次,與2022年相比,上漲了0.95%。

瑞星安全專家介紹,勒索軟件攻擊正變得越來越復雜,攻擊者會使用網絡釣魚、社工原理和漏洞利用等多種技術來攻擊目標。同時,雙重勒索已是常態化攻擊模式,攻擊者不再僅專注于對受害者文件進行加密,而是更加傾向于通過泄露敏感數據的方式作為敲詐勒索的籌碼,這給政府或企業受害者帶了更大的壓力。受害者即使通過文件恢復的方式來解密數據,也很難承受敏感數據泄露帶來的重大風險和代價。

下面,瑞星將詳細介紹2023年具有代表性的三個勒索組織:

2023年的勒索榜首——Lockbit組織

2023年,Lockbit組織對全球多個知名企業發起了勒索攻擊,涵蓋金融服務、科技、能源、醫療、運輸等多個產業,其中就包括英國皇家郵政、臺積電、日本名古屋港、技術服務巨頭CDW、波音公司等企業,且勒索金額巨大。報告指出,LockBit勒索軟件最早出現在2019年下半年,使用Raas商業模式推廣勒索,LockBit3.0中提高了對抗安全軟件的能力,后期又采用“雙重勒索”的策略來敲詐受害者。LockBit常使用RDP弱口令爆破的方式進行入侵,通過釣魚郵件以及程序漏洞進行攻擊。2022年9月,LockBit3.0生成器泄露后,導致其變種層出不窮,網絡犯罪分子通過簡單的參數配置和細微的改動就能將自己生成的樣本包裝成全新的勒索軟件。

圖:LockBit數據泄露網站將英國皇家郵政加入其中

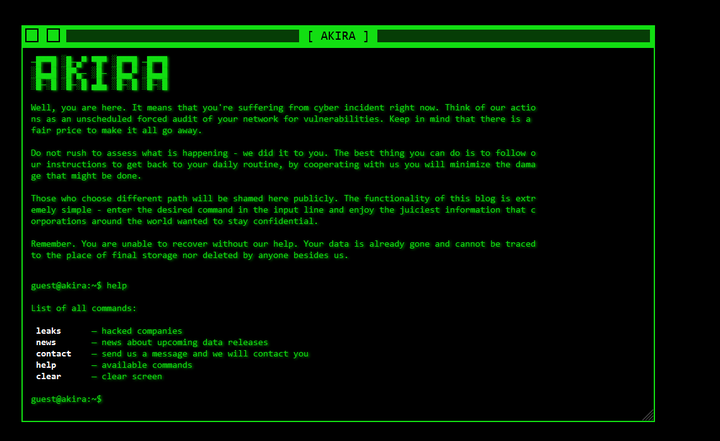

2023年的勒索新星——Akira組織

Akira勒索組織于2023年3月出現后,便迅速成為制造業、金融、技術類企業的威脅。其使用了目前流行的Rust語言編寫,同時運用了不常見的curve25519橢圓曲線非對稱加密算法和sosemanuk對稱加密算法的組合來進行加密,這種新的加密方式更加復雜,不易被破解,而且加密速度更快,效率更高。2023年9月,瑞星威脅情報中心就捕獲到Akira勒索軟件新的變種“Megazord”,發現Green Diamond(林業公司)、Datawatch Systems(數據公司)和Boson(軟件公司)等多家企業的數據被放置在Akira勒索組織自制的網站上供人下載。

圖:存放勒索企業數據的黑客網站

2023年活躍的老牌勒索——Medusa組織

在過去的兩年中,Medusa作為老牌勒索家族,相比于其他主流勒索家族表現頗為低調,而2023年表現十分活躍,針對全球范圍內的多個企業組織發起攻擊,并索要數百萬美元贖金。2023年,受其他勒索家族影響Medusa勒索組織推出了自己的“博客”,用于泄露那些拒絕支付贖金的受害者數據。Medusa勒索軟件在啟動時會通過一個外殼程序創建傀儡進程執行加密,隨之刪除系統備份和還原文件,中國石油(印尼公司)和豐田金融服務公司在2023年均遭受到該組織的勒索攻擊,并被要求支付幾十到數百萬美元的贖金。

圖:Medusa勒索組織在受害者名單中添加了豐田金融服務公司

除以上幾個勒索家族外,瑞星在《2023中國網絡安全報告》中,還詳細介紹了BlackCat、Mimic、Qilin等勒索家族,廣大用戶可關注瑞星(官方微信:Weixin-Rising)獲取報告完整版,詳細了解這些勒索軟件的技術手段、攻擊手法及相關勒索事件。

關鍵詞:

凡注有"實況網-重新發現生活"或電頭為"實況網-重新發現生活"的稿件,均為實況網-重新發現生活獨家版權所有,未經許可不得轉載或鏡像;授權轉載必須注明來源為"實況網-重新發現生活",并保留"實況網-重新發現生活"的電頭。